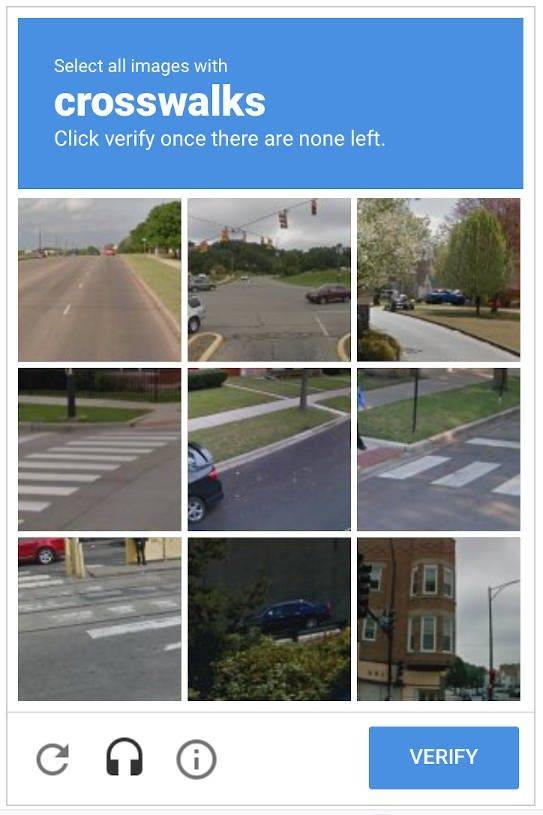

Hackerlar, Windows kullanıcılarını kötü niyetli PowerShell komutları çalıştırmaya ikna etmek için sahte CAPTCHA doğrulama sayfaları kullanıyorlar. Bu komutlar, StealC Stealer yazılımını yüklemektedir.

Kampanya, tarayıcı kimlik bilgileri, kripto para cüzdanları, Steam hesapları, Outlook giriş verileri, sistem bilgileri ve ekran görüntüleri gibi bilgileri hedef alan StealC adlı bilgi çalma aracını yayınlamaktadır. Çalınan veriler, RC4 şifreli HTTP trafiği kullanılarak bir komut ve kontrol (C2) sunucusuna gönderilmektedir.

Daha önce gördüğümüz benzer saldırılar var.

Sahte CAPTCHA saldırısı nasıl çalışır?

Saldırganlar, bu sitelere JavaScript enjekte eder. Kullanıcılar siteyi ziyaret ettiğinde, Cloudflare doğrulama ekranına benzer şekilde tasarlanmış sahte bir CAPTCHA sayfasına yönlendirilirler.

Geleneksel bir görüntü veya onay kutusu zorluğu sunmak yerine, sahte CAPTCHA kullanıcıları şu şekilde yönlendirmektedir:

- Windows tuşu + R tuşlarına basın

- Ctrl + V tuşlarına basın

- Enter tuşuna basın

Talimatlar, bir doğrulama sürecinin parçası olarak çerçevelenmiştir.

Bu teknik, ClickFix olarak adlandırılmakta ve kullanıcıların basit klavye istemlerine olan güvenini istismar etmektedir. Kurbanlar, normal bir güvenlik kontrolünü tamamladıklarını düşünmektedirler.

StealC Stealer'ı Yaymak İçin Windows Sistemlerini Hedef Alan Yeni ClickFix Saldırı Dalgası

Kullanıcılar talimatları takip ettiğinde:

- Kötü niyetli bir PowerShell komutu panoya yüklenir.

- Ctrl + V tuşlarına basmak, komutu Windows Çalıştır penceresine yapıştırır.

- Enter tuşuna basmak, scripti çalıştırır.

Script, ardından uzaktaki bir sunucuya bağlanır ve ek StealC Stealer kötü amaçlı yazılım bileşenlerini indirir.

Komut, Çalıştır penceresi aracılığıyla manuel olarak çalıştırıldığı için, bazı tarayıcı indirme uyarılarını ve güvenlik istemlerini atlayabilir.

Yükledikten sonra, StealC, saklanan kimlik bilgilerini ve diğer hassas verileri, Outlook hesap bilgileri de dahil olmak üzere toplamaya başlar.

ClickFix ile Stealthy StealC neyi hedef alıyor?

StealC özellikle şunları hedef almaktadır:

- Tarayıcı giriş kimlik bilgileri

- Kripto para cüzdanları

- Steam hesapları

- Outlook kimlik bilgileri

- Sistem bilgileri

- Ekran görüntüleri

Bu süreç, saldırgan kontrolündeki altyapı ile iletişim kurmak için şifreli HTTP trafiği kullanmaktadır.

CAPTCHA dolandırıcılığından nasıl korunursunuz?

Sahte CAPTCHA saldırısı, kullanıcı etkileşimine dayanır. Ana savunma, web sayfalarından komutları asla çalıştırmamaktır.

Eğer bir web sitesi sizden:

- Çalıştır penceresini açmanızı

- Bir komut yapıştırmanızı

- PowerShell'i çalıştırmanızı

istiyorsa, sayfayı hemen kapatın.

CAPTCHA zorlukları, klavye kısayolları veya sistem düzeyinde komutlar gerektirmez. Böyle bir talep, büyük bir alarm işareti olarak kabul edilmelidir.

Ek önlemler arasında:

- Kendinizin başlatmadığı PowerShell komutlarını çalıştırmaktan kaçının.

- Windows güvenlik özelliklerini etkin tutun.

- Kurumsal sistemleri yönetiyorsanız, olağandışı dışa dönük ağ etkinliklerini izleyin.

- Yönetilen ortamlarda script çalıştırmayı kısıtlayın ve uygulama kontrol politikalarını uygulayın.

Eğer böyle bir komutu zaten çalıştırdığınızı düşünüyorsanız:

- Aygıtı ağdan ayırın.

- Güncellenmiş koruma araçlarıyla tam bir güvenlik taraması yapın.

- Outlook, e-posta ve diğer saklanan hesapların şifrelerini temiz bir cihazdan değiştirin.

- Mümkünse çok faktörlü kimlik doğrulamayı etkinleştirin.

Neden CAPTCHA saldırısı etkili?

CAPTCHA yöntemi, geleneksel dosya indirmelerine dayanmaz. Bunun yerine, kullanıcıları kötü niyetli komutları kendilerinin çalıştırmaları için sosyal mühendislik ve psikolojiyi kullanarak ikna eder.

CAPTCHA doğrulaması olarak görünerek, hackerlar yaygın ve güvenilir bir web etkileşimini istismar etmektedir.

Saldırı, özellikle Windows sistemlerini hedef almakta ve PowerShell gibi yerleşik araçları kullanmaktadır.

Microsoft'tan bir yamanın gerekliliği yoktur. Çünkü bu, bir sistem açığını istismar etmek yerine kullanıcı davranışını istismar etmektedir.

Yorumlar

(4 Yorum)